Crimes cibernéticos estão em ascensão nos últimos tempos, com ataques de ransomware (WannaCry, NotPetya), bancos de dados hackeados (Equifax, Sony, Yahoo) e backdoors de software (Floxif / CCleaner, ShadowPad / NetSarang) fazendo manchetes com frequência. Embora a escala e o alcance desses ataques sejam surpreendentes, o fato é que os cibercriminosos não estão restritos apenas a roubar seus dados, identidade ou dinheiro. O escopo dos crimes no mundo virtual é tão grande quanto no mundo real, se não mais. Um tipo de ataque cibernético que tem estado no foco ultimamente é o DDoS, ou negação de serviço distribuído que muitas vezes dividiu a comunidade hacker de chapéu branco ao longo dos anos. Com a provedora líder de serviços de CDN, Cloudflare, anunciando agora proteção gratuita contra DDoS para todos os seus clientes, o antigo debate sobre DDoS 'ético' versus DDoS malicioso foi iniciado novamente, com ambos os lados saindo em total apoio aos seus respectivos argumentos. Com o debate sobre os ataques DDoS em toda a Internet, vamos dar uma olhada detalhada no fenômeno hoje em uma tentativa de não apenas aprender mais sobre isso, mas também tentar entender por que os hacktivistas e grupos de defesa da liberdade continuam a falhar seus esforços para chegar a um consenso sobre isso em primeiro lugar:

O que é o DDoS e como funciona?

Nos termos mais simples, um ataque de negação de serviço distribuído (DDoS) é uma tentativa de interromper artificialmente o funcionamento normal de um site ou rede, inundando o servidor de destino com uma quantidade enorme de tráfego que desacelera ou trava completamente a rede. . Isso é obtido usando vários sistemas comprometidos como parte do que é conhecido como 'botnet', que pode incluir qualquer dispositivo conectado à rede, incluindo, mas não limitado a, computadores, smartphones e dispositivos IoT. Tanto hackers negros quanto hacktivistas usam várias ferramentas sofisticadas para realizar esses ataques não apenas inundando os servidores de destino com uma quantidade excessiva de tráfego, mas também usando técnicas de infiltração mais sutis e difíceis de detectar que visam a segurança crítica da rede. infra-estrutura, como firewalls e IDS / IPS (Intrusion Detection / Prevention System).

O que é DoS e como isso difere do DDoS?

Ataques de Denial-of-Service (DoS) são exatamente o que parece, na medida em que impede que usuários legítimos acessem servidores, sistemas ou outros recursos de rede direcionados . Como é o caso dos ataques DDoS, uma pessoa ou pessoas que executam tal ataque normalmente inundariam a infra-estrutura alvo com um volume excessivamente grande de solicitações supérfluas para sobrecarregar seus recursos, tornando assim difícil ou mesmo impossível para a rede afetada ou sistema para responder a pedidos genuínos de serviço. Para um usuário final, os efeitos do DoS não são totalmente diferentes daqueles do DDoS, mas ao contrário do primeiro que normalmente usa uma única máquina e uma conexão de internet singular para realizar o ataque, o último usa vários dispositivos comprometidos para inundar o alvo pretendido., tornando incrivelmente difícil detectar e prevenir.

Quais são os diferentes tipos de ataques DDoS?

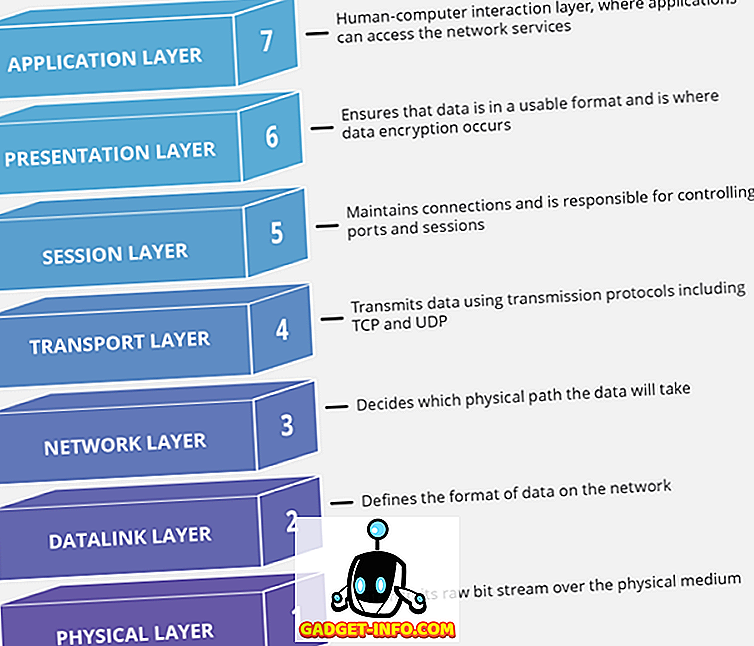

Como mencionado anteriormente, tanto os cibercriminosos quanto os hacktivistas utilizam vários vetores de ataque para realizar seus ataques DDoS, mas a grande maioria desses ataques, em sua maior parte, se enquadra em três grandes categorias: Ataques Volumétricos ou de Largura de Banda, Protocolos de Ataques ou Ataques de Exaustão de Estado e Ataques de Camada de Aplicação ou Ataques de Camada 7. Todos esses ataques são direcionados a vários componentes de uma conexão de rede composta de 7 camadas diferentes, como mostra a imagem abaixo:

1. Ataques volumétricos ou ataques de largura de banda

Acredita-se que esses tipos de ataques constituam mais da metade de todos os ataques DDoS realizados em todo o mundo a cada ano. Existem diferentes tipos de ataques volumétricos, sendo o mais comum a inundação UDP ( User Datagram Protocol ), em que um invasor envia um grande número de pacotes UDP para portas aleatórias em um host remoto, fazendo com que o servidor verifique e responda repetidamente a aplicativos existentes, tornando-o irresponsivo ao tráfego legítimo. Resultados semelhantes também podem ser obtidos inundando um servidor vítima com solicitações de eco ICMP (Internet Control Message Protocol) de vários endereços IP que são frequentemente falsificados. O servidor de destino tenta responder a todas e cada uma dessas solicitações falsas de boa fé, tornando-se sobrecarregado e incapaz de responder a solicitações de eco ICMP genuínas. Os ataques volumétricos são medidos em bits por segundo (Bps).

2. Ataques protocolares ou Ataques de Esgotamento do Estado

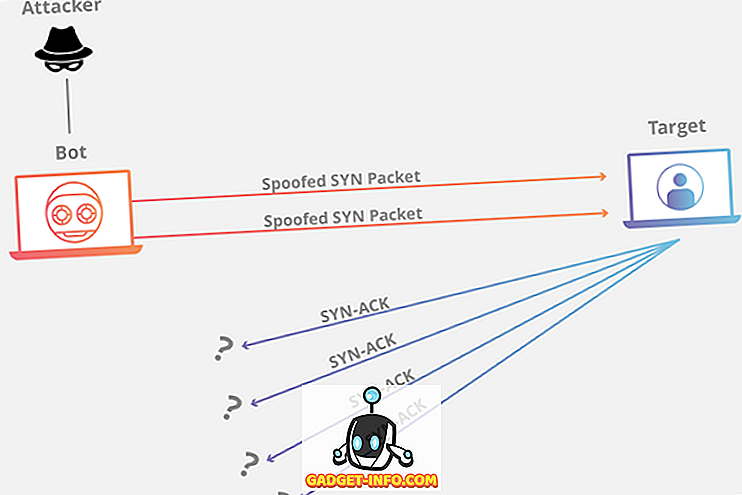

Os ataques de protocolo, também conhecidos como ataques de Esgotamento do Estado, consomem a capacidade da tabela de estados de conexão não apenas dos servidores de aplicativos da Web, mas também de outros componentes de infraestrutura, incluindo recursos intermediários, como balanceadores de carga e firewalls. Esses tipos de ataques são denominados 'ataques de protocolo' porque visam pontos fracos nas camadas 3 e 4 da pilha de protocolos para atingir seu objetivo. Mesmo dispositivos comerciais de última geração especificamente projetados para manter o estado em milhões de conexões podem ser seriamente afetados por ataques de protocolo. Um dos ataques de protocolo mais conhecidos é o 'SYN flood', que explora o 'mecanismo de handshake de três vias' no TCP. A maneira como funciona é que o host envia uma enxurrada de pacotes TCP / SYN, geralmente com um endereço de remetente falsificado, para consumir recursos de servidor suficientes para tornar quase impossível a passagem de solicitações legítimas. Outros tipos de ataques de protocolo incluem Ping of Death, Smurf DDoS e ataques de pacotes fragmentados. Esses tipos de ataques são medidos em pacotes por segundo (Pps).

3. Ataques da Camada de Aplicação ou Ataques da Camada 7

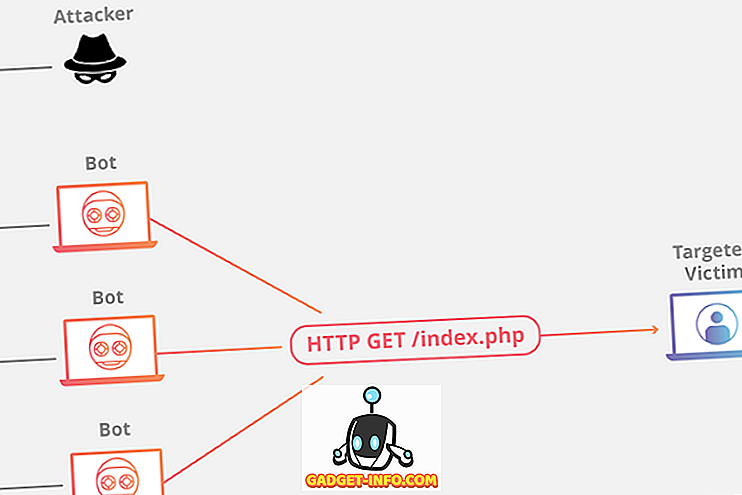

Os ataques da camada de aplicativos, geralmente chamados de ataques da camada 7 em referência à sétima camada do modo OSI, têm como alvo a camada em que as páginas da Web são geradas para serem entregues aos usuários que estão enviando as solicitações HTTP. Diferentes tipos de ataques de camada 7 incluem o infame ataque " Slowloris ", em que o atacante envia um grande número de solicitações HTTP "lentamente" para um servidor de destino, mas sem concluir nenhuma das solicitações. O invasor continuará enviando cabeçalhos adicionais em pequenos intervalos, forçando, assim, o servidor a manter uma conexão aberta para essas solicitações HTTP intermináveis, eventualmente usurpando recursos suficientes para tornar o sistema irresponsivo a solicitações válidas. Outro ataque popular da camada 7 é o ataque HTTP Flood, em que um grande número de solicitações falsas HTTP, GET ou POST inundam o servidor alvo em um curto espaço de tempo, resultando em negação de serviço para usuários legítimos. Como os ataques na camada de aplicativos geralmente incluem o envio de uma quantidade excessivamente alta de solicitações para um servidor de destino, eles são medidos em solicitações por segundo (Rps).

Além dos ataques de vetor único descritos acima, existem também ataques multi-vetores que visam sistemas e redes de várias direções diferentes ao mesmo tempo, tornando ainda mais difícil para os engenheiros de rede definir estratégias abrangentes contra ataques DDoS. Um exemplo de um ataque de vários vetores é quando um invasor associa a Amplificação de DNS, que tem como alvo as camadas 3 e 4, com o Fluxo HTTP que segmenta a camada 7.

Como proteger sua rede contra um ataque DDoS

Como a maioria dos ataques DDoS funciona sobrecarregando um servidor de destino ou uma rede com tráfego, a primeira coisa que precisa ser feita para atenuar os ataques DDoS é diferenciar entre tráfego genuíno e tráfego mal-intencionado . No entanto, como seria de esperar, as coisas não são tão fáceis, dada a grande variedade, complexidade e níveis de sofisticação desses ataques. Sendo esse o caso, proteger sua rede contra os ataques DDoS mais recentes e mais sofisticados exige que os engenheiros de rede desenvolvam estratégias cuidadosamente planejadas para não jogar o bebê fora com a água do banho. Como os invasores farão o possível para que seu tráfego malicioso pareça normal, as tentativas de mitigação que envolvem a limitação de todo o tráfego restringirão o tráfego honesto, enquanto um design mais permissivo permitirá que os hackers contornem contramedidas com mais facilidade. Sendo esse o caso, um terá que adotar uma solução em camadas, a fim de alcançar a solução mais eficaz.

No entanto, antes de chegarmos aos detalhes técnicos, precisamos entender que, como a maioria dos ataques DDoS nos dias de hoje envolveu bloquear as rotas de comunicação de uma forma ou de outra, uma das coisas óbvias a fazer é se proteger e sua rede é mais redundante: mais largura de banda e mais servidores espalhados por vários datacenters em diferentes localizações geográficas, o que também atua como seguro contra desastres naturais, etc.

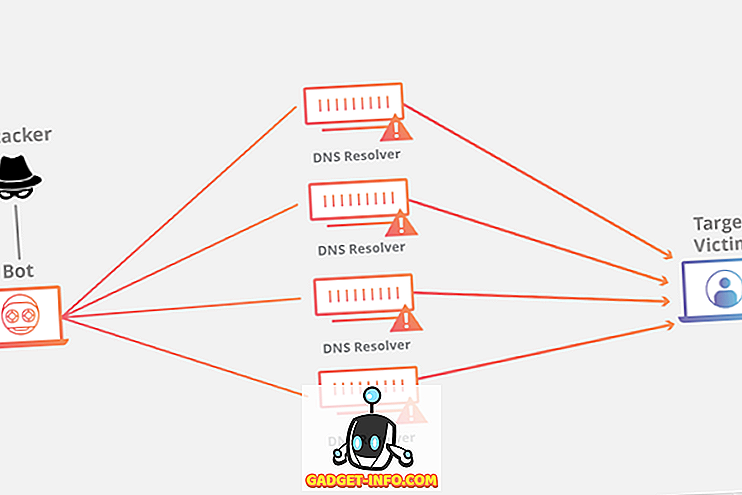

Outra coisa importante a fazer é seguir algumas das melhores práticas da indústria quando se trata dos servidores DNS. Livrar-se de resolvedores abertos é um dos primeiros passos críticos em sua defesa contra o DDoS, porque o que é bom um site se ninguém pode resolver seu nome de domínio em primeiro lugar? Sendo esse o caso, é preciso olhar além da configuração de servidor DNS duplo habitual que a maioria dos registradores de nomes de domínio fornece por padrão. Muitas empresas, incluindo a maioria dos principais provedores de serviços de CDN, também oferecem proteção aprimorada de DNS por meio de servidores DNS redundantes que são protegidos pelo mesmo tipo de balanceamento de carga que sua Web e outros recursos.

Enquanto a maioria dos sites e blogs terceiriza sua hospedagem para terceiros, alguns optam por servir seus próprios dados e gerenciar suas próprias redes. Se você pertence a esse grupo, algumas das práticas básicas, porém cruciais, do setor que você precisa seguir envolvem a configuração de um firewall efetivo e o bloqueio do ICMP, caso você não precise deles. Também certifique-se de que todos os seus roteadores descartem pacotes de lixo eletrônico . Você também deve entrar em contato com seu ISP para verificar se eles podem ajudar a bloquear o tráfego desejado para você. Os termos e condições irão variar de um ISP para outro, então você precisa verificar com seus centros operacionais de rede para ver se eles oferecem tais serviços para empresas. Em geral, a seguir estão algumas das etapas que os provedores de CDN, ISPs e administradores de rede geralmente empregam para atenuar os ataques DDoS:

Roteamento do buraco negro

O Black Hole Routing, ou Blackholing, é uma das maneiras mais eficazes de mitigar um ataque DDoS, mas precisa ser implementado somente após a análise adequada do tráfego de rede e a criação de um critério de restrição rigoroso, caso contrário, tráfego de entrada para uma rota nula (blackhole), independentemente de sua verdadeira ou maliciosa. Ele tecnicamente contornará um DDoS, mas o invasor terá conseguido interromper o tráfego de rede de qualquer maneira.

Taxa Limitando

Outro método que costuma ser usado para mitigar ataques DDoS é o 'Limite de Taxa'. Como o nome sugere, envolve limitar o número de solicitações que um servidor aceitará dentro de um período de tempo especificado . É útil para impedir que os web scrapers roubem conteúdo e para reduzir as tentativas de login de força bruta, mas precisa ser usado em conjunto com outras estratégias para lidar efetivamente com ataques DDoS.

Firewall de Aplicação Web (WAF)

Embora não seja suficiente em si, os proxies reversos e os WAFs são alguns dos primeiros passos necessários para atenuar uma variedade de ameaças, não apenas a DDoS. Os WAFs ajudam a proteger a rede de destino dos ataques de camada 7 filtrando solicitações com base em uma série de regras usadas para identificar ferramentas DDoS, mas também são altamente eficazes na proteção de solicitações de falsificação de injeção SQL, cross-site scripting e cross-site.

Difusão de Rede Anycast

As Content Delivery Networks (CDNs) geralmente usam redes Anycast como uma forma eficaz de mitigar ataques DDoS. O sistema funciona reencaminhando todo o tráfego destinado a uma rede sob ataque a uma série de servidores distribuídos em diferentes locais, difundindo assim o efeito perturbador de uma tentativa de ataque DDoS.

Como a Cloudflare propõe acabar com os ataques DDoS para sempre com sua proteção gratuita contra DDoS?

Uma das mais proeminentes redes de distribuição de conteúdo do mundo, a Cloudflare, anunciou recentemente que fornecerá proteção contra ataques DDoS não apenas para seus clientes pagos, mas também para seus clientes gratuitos, independentemente do tamanho e da escala do ataque . Como esperado, o anúncio, feito no início desta semana, criou um grande burburinho dentro da indústria, assim como a mídia global de tecnologia, que normalmente usa CDNs, incluindo Cloudflare, ou chuta seus clientes sob ataque ou exige mais dinheiro eles para proteção contínua. Embora as vítimas até agora tenham de se defender quando estão sob ataque, a promessa de proteção DDoS gratuita e ilimitada foi recebida calorosamente por blogs e empresas cujos sites e redes permanecem sob ameaça constante de publicação de conteúdo controverso.

Embora a oferta da Cloudflare seja de fato revolucionária, a única coisa que precisa ser mencionada é que a oferta de proteção gratuita e ilimitada é aplicável apenas aos ataques de camada 3 e 4, enquanto os ataques de camada 7 ainda estão disponíveis apenas para os planos pagos que custam US $ 20. por mês.

Se for bem-sucedido, o que a oferta da Cloudflare significa para 'hacktivismo'?

Como esperado, o anúncio da Cloudflare reacendeu o debate entre hacktivistas e especialistas em segurança na Internet sobre hacking ético e liberdade de expressão. Muitos grupos hacktivistas, como o Chaos Computer Club (CCC) e o Anonymous, argumentam há muito tempo que é necessário realizar 'protestos digitais' contra sites e blogs que espalham propaganda odiosa e ideologias fanáticas - muitas vezes violentas. Sendo assim, esses grupos de hackers ativistas, ou hacktivistas, frequentemente têm como alvo sites terroristas, blogs neo-nazistas e traficantes de pornografia infantil com ataques DDoS, sendo que a última vítima é o blog "Daily Stormer" de extrema-direita que elogiou o recente assassinato de um ativista de direitos humanos em Charlottesville, Virgínia, por um extremista de direita.

Enquanto alguns, como o CEO da Cloudflare, Mattew Prince, e a EFF (Electronic Frontier Foundation) criticaram hacktivistas por tentarem silenciar a liberdade de expressão com ataques DDoS, os defensores do hacktivismo argumentam que seus protestos digitais contra ideologias abomináveis não são diferentes de preencher uma praça ou segurando um sit-in ao longo das linhas do movimento 'Ocupar' que começou com o famoso protesto Occupy Wall Street em 17 de setembro de 2011, chamando a atenção global para a crescente desigualdade socioeconômica em todo o mundo.

Embora alguns possam argumentar que o DDoS é uma ferramenta para protestos genuínos, permitindo que hackers éticos ajam rapidamente contra terroristas, fanáticos e pedófilos para que deixem seu conteúdo imoral (e frequentemente ilegal) offline para sempre, esses ataques também têm um lado sombrio . Jornalistas investigativos e denunciantes têm sido alvo de tais ataques no passado, e foi apenas no ano passado que o site do jornalista de segurança cibernética Brian Krebs foi derrubado por um ataque DDoS massivo que mediu uma insana velocidade de 665 Gbps em seu pico. . Krebs havia relatado anteriormente um serviço israelense de DDoS de aluguel chamado vDOS, resultando na prisão de dois cidadãos israelenses, e acredita-se que o ataque estaria em retaliação.

Ataques DDoS e plano da Cloudflare para torná-los uma coisa do passado

Apesar das afirmações ousadas da Cloudflare de tornar os ataques DDoS uma coisa do passado, muitos especialistas argumentam que não é tecnologicamente possível tornar os ataques DDoS totalmente obsoletos neste estágio. Embora corporações gigantescas como o Facebook ou o Google tenham as redundâncias de infraestrutura necessárias para garantir que nunca sofrerão esses ataques, estender essa proteção a todos os sites sob o sol pode representar um desafio até para o maior número de CDNs. No entanto, Prince afirmou que o Cloudflare é capaz de absorver “qualquer coisa que a internet lança em nós”, então apenas o tempo dirá se os ataques DDoS serão consignados aos anais da história para sempre, ou se os grupos hacktivistas serão capazes de contornar de contramedidas para levar adiante sua cruzada moral contra a violência, o ódio e a injustiça.