Para maior segurança, eu queria restringir o acesso ao meu switch Cisco SG300-10 a apenas um endereço IP na minha sub-rede local. Depois de configurar meu novo switch algumas semanas atrás, não fiquei feliz sabendo que qualquer pessoa conectada à minha LAN ou WLAN poderia acessar a página de login apenas conhecendo o endereço IP do dispositivo.

Acabei analisando o manual de 500 páginas para descobrir como bloquear todos os endereços IP, exceto os que eu queria para acesso de gerenciamento. Depois de muitos testes e vários posts nos fóruns da Cisco, descobri! Neste artigo, conduzi-lo-ei através dos passos para configurar perfis de acesso e regras de perfis para o seu comutador Cisco.

Nota : O método a seguir que vou descrever também permite restringir o acesso a qualquer número de serviços ativados em seu switch. Por exemplo, você pode restringir o acesso a SSH, HTTP, HTTPS, Telnet ou a todos esses serviços por endereço IP.

Criar perfil e regras de acesso de gerenciamento

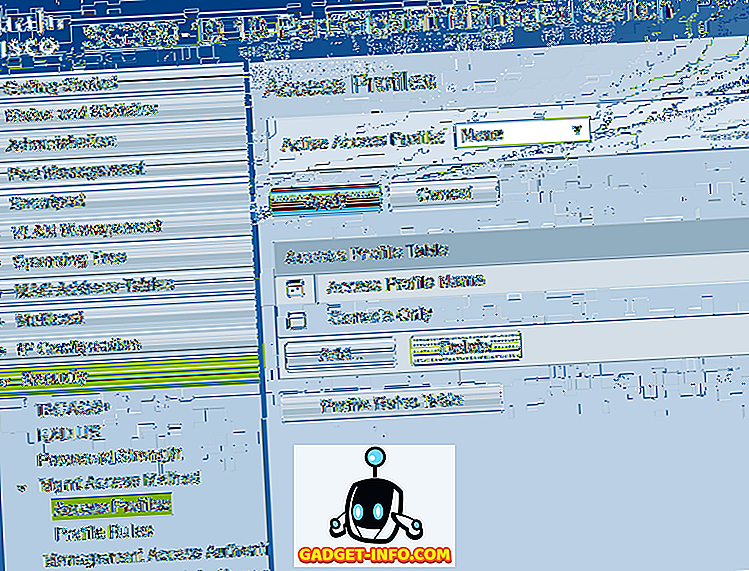

Para começar, faça login na interface da web do seu switch, expanda Security e, em seguida, expanda Mgmt Access Method . Vá em frente e clique em Perfis do Access .

A primeira coisa que precisamos fazer é criar um novo perfil de acesso. Por padrão, você deve ver apenas o perfil Somente console . Além disso, você perceberá que None está selecionado ao lado de Active Access Profile . Depois de criarmos nosso perfil e nossas regras, precisaremos selecionar o nome do perfil aqui para ativá-lo.

Agora clique no botão Adicionar e isso deve abrir uma caixa de diálogo onde você poderá nomear seu novo perfil e também adicionar a primeira regra para o novo perfil.

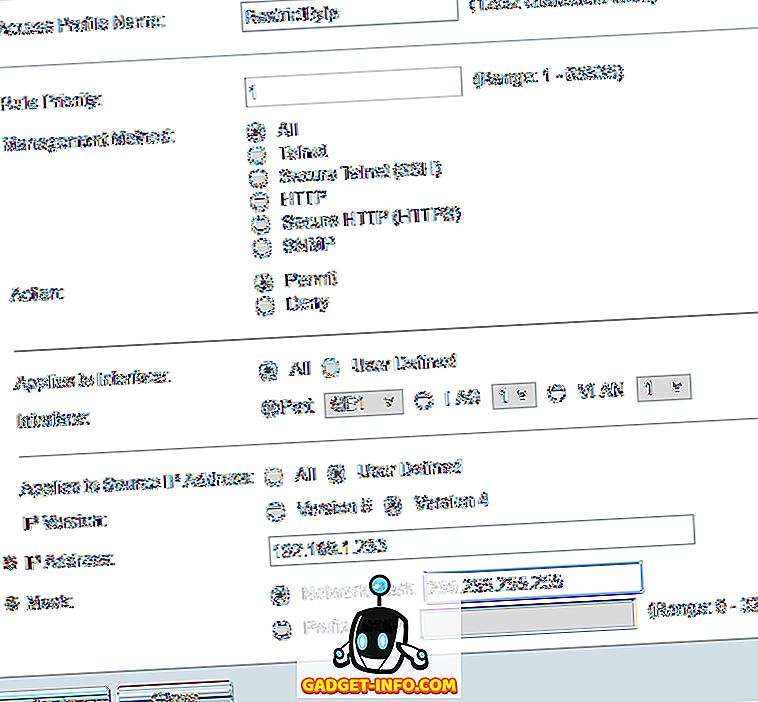

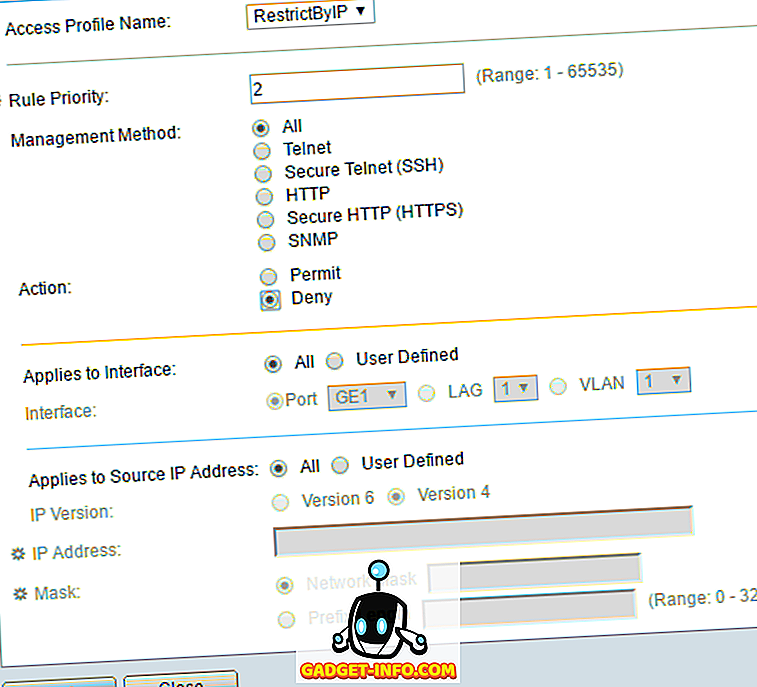

No topo, dê um novo nome ao seu novo perfil. Todos os outros campos estão relacionados à primeira regra que será adicionada ao novo perfil. Para Prioridade de Regras, você deve escolher um valor entre 1 e 65535. A maneira como a Cisco trabalha é que a regra com a prioridade mais baixa é aplicada primeiro. Se não corresponder, a próxima regra com a menor prioridade será aplicada.

No meu exemplo, escolhi uma prioridade de 1 porque quero que essa regra seja processada primeiro. Esta regra será aquela que permite o endereço IP que eu quero dar acesso ao switch. Em Método de Gerenciamento, você pode escolher um serviço específico ou escolher tudo, o que restringirá tudo. No meu caso, escolhi tudo porque só tenho SSH e HTTPS ativados e gerencio ambos os serviços de um computador.

Observe que, se você quiser proteger apenas SSH e HTTPS, será necessário criar duas regras separadas. A ação só pode ser Negar ou Permitir . Para o meu exemplo, eu escolhi Permitir, pois isso será para o IP permitido. Em seguida, você pode aplicar a regra a uma interface específica no dispositivo ou pode deixá-la em Todos, para que ela se aplique a todas as portas.

Em Aplica-se ao endereço IP de origem, temos que escolher Definido pelo usuário aqui e escolher a versão 4, a menos que você esteja trabalhando em um ambiente IPv6. Nesse caso, escolheria a versão 6. Agora digite o endereço IP que terá acesso e digite em uma máscara de rede que corresponde a todos os bits relevantes a serem observados.

Por exemplo, como meu endereço IP é 192.168.1.233, todo o endereço IP precisa ser examinado e, portanto, preciso de uma máscara de rede de 255.255.255.255. Se eu quisesse que a regra se aplicasse a todos na sub-rede inteira, eu usaria uma máscara de 255.255.255.0. Isso significaria que qualquer pessoa com um endereço 192.168.1.x seria permitido. Isso não é o que eu quero fazer, obviamente, mas espero que isso explique como usar a máscara de rede. Observe que a máscara de rede não é a máscara de sub-rede da sua rede. A máscara de rede simplesmente diz quais bits a Cisco deve observar ao aplicar a regra.

Clique em Aplicar e agora você deve ter um novo perfil e regra de acesso! Clique em Regras de perfil no menu à esquerda e você verá a nova regra listada na parte superior.

Agora precisamos adicionar nossa segunda regra. Para fazer isso, clique no botão Adicionar mostrado na Tabela de Regras de Perfil .

A segunda regra é muito simples. Em primeiro lugar, certifique-se de que o nome do perfil de acesso é o mesmo que acabamos de criar. Agora, damos à regra uma prioridade de 2 e escolha Negar para a ação . Certifique-se de que tudo esteja definido como Tudo . Isso significa que todos os endereços IP serão bloqueados. No entanto, como nossa primeira regra será processada primeiro, esse endereço IP será permitido. Quando uma regra é correspondida, as outras regras são ignoradas. Se um endereço IP não corresponder à primeira regra, ele chegará a essa segunda regra, onde ela será correspondida e bloqueada. Agradável!

Finalmente, temos que ativar o novo perfil de acesso. Para fazer isso, volte para o Access Profiles e selecione o novo perfil na lista suspensa na parte superior (ao lado de Active Access Profile ). Certifique-se de clicar em Aplicar e você deve estar pronto para ir.

Lembre-se de que a configuração atualmente é salva apenas na configuração em execução. Certifique-se de ir para Administração - Gerenciamento de arquivos - Copiar / salvar configuração para copiar a configuração atual para a configuração de inicialização.

Se você quiser permitir acesso a mais de um endereço IP ao switch, basta criar outra regra como a primeira, mas dar uma prioridade mais alta. Você também precisará certificar-se de alterar a prioridade da regra Negar para que ela tenha uma prioridade mais alta que todas as regras Permitir . Se você tiver algum problema ou não conseguir fazer isso funcionar, sinta-se à vontade para postar nos comentários e tentarei ajudar. Apreciar!